PwnMe 2025 CTF Writeup

PWNME 2025 CTF复现(未完)

reverse

Back to the past

ubuntu上爆破种子,时间戳是在2024年5月,范围就大概有了,然后就是与rand()%127异或,这个脚本也比较简单

Mimirev

是个编译器,go写的,用来编译.mimi文件,使用goparser.py还原出符号,还有几个无名函数

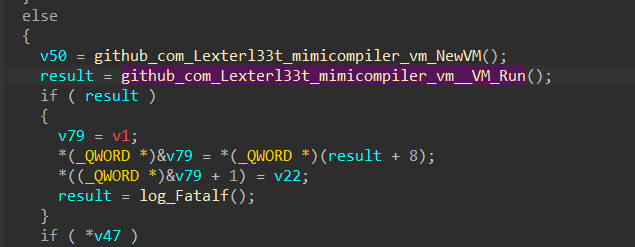

在main函数中看到:

是vm操作:

0 1 2 3 入栈操作

4 加载

5存储

6加

7减

8除

9乘

A取模

B C 跳转

D相等 E不相等

F 小于 0x10 小于等于

0x11 大于 0x12 大于等于

0x13 自增

0x14 验证

0x15 打印

有一个__OFSUB__,根据搜索得知是使用IDA插件时产生的,用来判断两数相减是否溢出,返回OF值

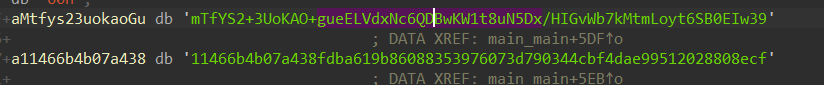

同时在这段的汇编界面看到两个字符串:

第一个疑似base64编码字符串,第二个疑似操作码,但如何分辨操作码是两位还是一位的?比如开始就是11,那么是两个1操作还是11操作?不懂,后面研究

Flattened Vyper

附件是一个智能合约的字节码,在https://ethervm.io/decompile反汇编得到solidity汇编代码,但不太懂solidity,后面看看吧

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Flooc!